-

09/04/2020

-

116

-

1.210 bài viết

Mã độc Android ngụy trang Telegram X cho hacker quyền kiểm soát toàn bộ thiết bị

Các chuyên gia tại Doctor Web vừa công bố một chiến dịch phần mềm độc hại trên Android mang tên Android.Backdoor.Baohuo.1.origin, được ngụy trang thành ứng dụng Telegram X, có khả năng chiếm quyền gần như toàn bộ tài khoản Telegram và thiết bị của nạn nhân. Theo phân tích của hãng, mã độc đã lây nhiễm hơn 58.000 thiết bị trên toàn cầu, trong đó khoảng 20.000 thiết bị vẫn hoạt động, trải rộng trên gần 3.000 mẫu thiết bị khác nhau bao gồm smartphone, máy tính bảng, TV box và cả các hệ thống máy tính trên oto sử dụng nền tảng Android.

Chiến dịch lây lan qua một mạng lưới website giả mạo kho ứng dụng và quảng cáo lừa đảo, những banner hợp pháp trong ứng dụng chuyển hướng nạn nhân đến các trang tải xuống giả mạo. Tại đó, người dùng được dụ bằng lời hứa về tính năng hẹn hò và gọi video kèm hình ảnh minh họa và bình luận giả, hoặc tải từ kho ứng dụng bên thứ ba như APKPure, ApkSum và AndroidP, nơi các bản Telegram bị sửa đổi được phân phối dưới tên nhà phát triển chính thức nhưng mang chữ ký số khác so với bản gốc. Việc Telegram vẫn hoạt động bình thường sau khi bị thay đổi khiến người dùng khó nhận ra dấu hiệu bị xâm nhập.

Điểm đáng chú ý về kỹ thuật của Android.Backdoor.Baohuo.1.origin là cấu trúc điều khiển và khai thác chưa từng thấy trên Android. Mã độc tồn tại ở ba biến thể triển khai khác nhau, từ nhúng trực tiếp vào file thực thi chính của ứng dụng đến tải động bằng công cụ LSPatch và hoạt động theo hai kênh điều khiển song song. Thay vì dựa hoàn toàn vào server C2 truyền thống, các phiên bản được quan sát sử dụng cơ sở dữ liệu Redis làm kênh truyền lệnh, đồng thời thiết lập cơ chế dự phòng để tự chuyển sang server C2 chuẩn nếu kết nối Redis bị gián đoạn. Sự kết hợp này tăng đáng kể khả năng bền bỉ và độ khó phát hiện của hệ thống điều khiển.

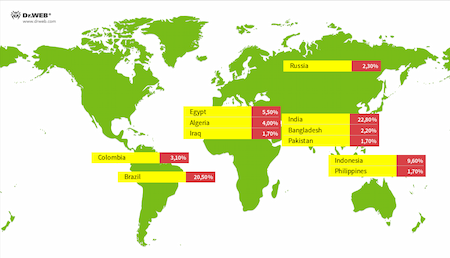

Các quốc gia có số lượng thiết bị bị nhiễm Android.Backdoor.Baohuo.1.origin cao nhất

Khả năng thao túng tài khoản và che giấu hành vi là phần nguy hiểm nhất của chiến dịch. Ngoài việc đánh cắp thông tin xác thực, lịch sử chat và dữ liệu cá nhân, backdoor có thể xóa hoặc ẩn các kết nối trái phép trong danh sách phiên hoạt động của Telegram, tự động thêm hoặc loại bỏ thành viên khỏi kênh và tham gia các cuộc trò chuyện thay mặt nạn nhân mà không để lại dấu hiệu rõ ràng. Mã độc liên tục thu thập dữ liệu cảm quan từ thiết bị như tin nhắn SMS, danh bạ và nội dung clipboard; việc chặn clipboard đặc biệt rủi ro với seed ví tiền điện tử, mật khẩu hoặc các tài liệu nhạy cảm khi người dùng sao chép và thu nhỏ ứng dụng. Tiếp tục lặp lại, sau ba phút mã độc gửi trạng thái quyền truy cập, trạng thái màn hình và thông tin xác thực Telegram về máy chủ của kẻ tấn công.

Quy mô và phương thức tấn công cho thấy hạ tầng vận hành của kẻ tấn công rất tinh vi, đủ để duy trì chiến dịch phân phối rộng và cập nhật các biến thể mới. Việc mã độc xuất hiện trên thiết bị giải trí, TV box và hệ thống thông tin giải trí trên ôtô làm tăng tính đa dạng nạn nhân và mức độ rủi ro cho các môi trường không phải smartphone thuần túy. Đối với cộng đồng an ninh mạng, đây là lời nhắc về những chỉ số cần theo dõi, bao gồm các chữ ký ứng dụng bất thường, lưu lượng hướng tới cơ sở dữ liệu Redis không xác thực, các sự kiện thay đổi phiên Telegram không giải thích được và hoạt động clipboard bất thường trên thiết bị người dùng.

Để giảm thiểu rủi ro, người dùng và tổ chức nên tránh cài đặt ứng dụng từ kho bên thứ ba không đáng tin cậy, kiểm tra chữ ký số ứng dụng trước khi cài, kích hoạt xác thực hai bước cho tài khoản Telegram và thường xuyên rà soát danh sách phiên hoạt động. Các đội phản ứng và threat hunt nên kiểm tra các kết nối Redis bất thường trên mạng, giám sát luồng dữ liệu ra ngoài theo chu kỳ ngắn và rà quét các bản sao của Telegram có chữ ký không khớp. Nhà cung cấp dịch vụ và nhà phát triển cần tăng cường kiểm tra tính toàn vẹn của gói phân phối, cảnh báo người dùng về rủi ro cài APK ngoài Google Play và phối hợp với các kho ứng dụng bên thứ ba để gỡ bỏ các bản phân phối giả mạo.

Mối đe dọa từ Android.Backdoor.Baohuo.1.origin không chỉ là một cuộc tấn công vào một ứng dụng nhắn tin mà còn phản ánh xu hướng tội phạm mạng tận dụng hệ sinh thái ứng dụng bên thứ ba và hạ tầng dữ liệu phổ biến để tạo ra các kênh điều khiển bền vững và khó phát hiện, do đó cần một phản ứng toàn diện kết hợp giám sát kỹ thuật, chính sách phân phối phần mềm và nâng cao nhận thức người dùng để kìm tỏa nguy cơ.

Chiến dịch lây lan qua một mạng lưới website giả mạo kho ứng dụng và quảng cáo lừa đảo, những banner hợp pháp trong ứng dụng chuyển hướng nạn nhân đến các trang tải xuống giả mạo. Tại đó, người dùng được dụ bằng lời hứa về tính năng hẹn hò và gọi video kèm hình ảnh minh họa và bình luận giả, hoặc tải từ kho ứng dụng bên thứ ba như APKPure, ApkSum và AndroidP, nơi các bản Telegram bị sửa đổi được phân phối dưới tên nhà phát triển chính thức nhưng mang chữ ký số khác so với bản gốc. Việc Telegram vẫn hoạt động bình thường sau khi bị thay đổi khiến người dùng khó nhận ra dấu hiệu bị xâm nhập.

Điểm đáng chú ý về kỹ thuật của Android.Backdoor.Baohuo.1.origin là cấu trúc điều khiển và khai thác chưa từng thấy trên Android. Mã độc tồn tại ở ba biến thể triển khai khác nhau, từ nhúng trực tiếp vào file thực thi chính của ứng dụng đến tải động bằng công cụ LSPatch và hoạt động theo hai kênh điều khiển song song. Thay vì dựa hoàn toàn vào server C2 truyền thống, các phiên bản được quan sát sử dụng cơ sở dữ liệu Redis làm kênh truyền lệnh, đồng thời thiết lập cơ chế dự phòng để tự chuyển sang server C2 chuẩn nếu kết nối Redis bị gián đoạn. Sự kết hợp này tăng đáng kể khả năng bền bỉ và độ khó phát hiện của hệ thống điều khiển.

Các quốc gia có số lượng thiết bị bị nhiễm Android.Backdoor.Baohuo.1.origin cao nhất

Khả năng thao túng tài khoản và che giấu hành vi là phần nguy hiểm nhất của chiến dịch. Ngoài việc đánh cắp thông tin xác thực, lịch sử chat và dữ liệu cá nhân, backdoor có thể xóa hoặc ẩn các kết nối trái phép trong danh sách phiên hoạt động của Telegram, tự động thêm hoặc loại bỏ thành viên khỏi kênh và tham gia các cuộc trò chuyện thay mặt nạn nhân mà không để lại dấu hiệu rõ ràng. Mã độc liên tục thu thập dữ liệu cảm quan từ thiết bị như tin nhắn SMS, danh bạ và nội dung clipboard; việc chặn clipboard đặc biệt rủi ro với seed ví tiền điện tử, mật khẩu hoặc các tài liệu nhạy cảm khi người dùng sao chép và thu nhỏ ứng dụng. Tiếp tục lặp lại, sau ba phút mã độc gửi trạng thái quyền truy cập, trạng thái màn hình và thông tin xác thực Telegram về máy chủ của kẻ tấn công.

Quy mô và phương thức tấn công cho thấy hạ tầng vận hành của kẻ tấn công rất tinh vi, đủ để duy trì chiến dịch phân phối rộng và cập nhật các biến thể mới. Việc mã độc xuất hiện trên thiết bị giải trí, TV box và hệ thống thông tin giải trí trên ôtô làm tăng tính đa dạng nạn nhân và mức độ rủi ro cho các môi trường không phải smartphone thuần túy. Đối với cộng đồng an ninh mạng, đây là lời nhắc về những chỉ số cần theo dõi, bao gồm các chữ ký ứng dụng bất thường, lưu lượng hướng tới cơ sở dữ liệu Redis không xác thực, các sự kiện thay đổi phiên Telegram không giải thích được và hoạt động clipboard bất thường trên thiết bị người dùng.

Để giảm thiểu rủi ro, người dùng và tổ chức nên tránh cài đặt ứng dụng từ kho bên thứ ba không đáng tin cậy, kiểm tra chữ ký số ứng dụng trước khi cài, kích hoạt xác thực hai bước cho tài khoản Telegram và thường xuyên rà soát danh sách phiên hoạt động. Các đội phản ứng và threat hunt nên kiểm tra các kết nối Redis bất thường trên mạng, giám sát luồng dữ liệu ra ngoài theo chu kỳ ngắn và rà quét các bản sao của Telegram có chữ ký không khớp. Nhà cung cấp dịch vụ và nhà phát triển cần tăng cường kiểm tra tính toàn vẹn của gói phân phối, cảnh báo người dùng về rủi ro cài APK ngoài Google Play và phối hợp với các kho ứng dụng bên thứ ba để gỡ bỏ các bản phân phối giả mạo.

Mối đe dọa từ Android.Backdoor.Baohuo.1.origin không chỉ là một cuộc tấn công vào một ứng dụng nhắn tin mà còn phản ánh xu hướng tội phạm mạng tận dụng hệ sinh thái ứng dụng bên thứ ba và hạ tầng dữ liệu phổ biến để tạo ra các kênh điều khiển bền vững và khó phát hiện, do đó cần một phản ứng toàn diện kết hợp giám sát kỹ thuật, chính sách phân phối phần mềm và nâng cao nhận thức người dùng để kìm tỏa nguy cơ.

Theo GBHackers