-

09/04/2020

-

122

-

1.418 bài viết

Tiết lộ chi tiết kỹ thuật cho lỗ hổng XSS dẫn đến RCE trong Microsoft Office

Một lỗ hổng cross-site scripting (XSS) mới và nguy hiểm đã được phát hiện trong Microsoft Office, ảnh hưởng đến hàng trăm triệu người dùng trên toàn thế giới.

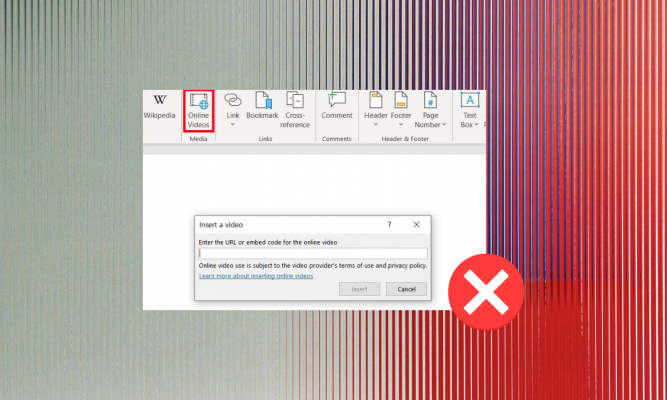

Lỗ hổng này nằm trong tab “Online Videos” - tính năng cho phép người dùng chèn video trực tuyến bên ngoài vào tài liệu của họ.

Khi người dùng cố gắng phát một trong những video bên ngoài được nhúng trong tài liệu, Microsoft Office sẽ kiểm tra để xác định xem nguồn của video có đáng tin cậy hay không (chẳng hạn như Youtube). Việc kiểm tra này được thực hiện bằng cách áp dụng biểu thức chính quy để so sánh với URL của video. Nếu nguồn được coi là đáng tin cậy, nó gửi một yêu cầu đến một máy chủ để lấy thêm thông tin chi tiết như tiêu đề và hình đại diện của video.

Máy chủ phản hồi bằng thông tin bao gồm tiêu đề, mô tả của video và thẻ iframe HTML hỗ trợ phát video. Tuy nhiên, lỗ hổng nằm ở cách máy chủ xử lý tiêu đề video. Nó được thêm vào thuộc tính “title” của thẻ iframe mà không có bất kỳ xác thực nào.

Bằng cách sử dụng dấu ngoặc kép một cách thích hợp, hacker có thể giả mạo thẻ iframe này. Chúng có thể thoải mái thêm thuộc tính onload vào thẻ iframe mà máy chủ phản hồi .

Thao tác như vậy cho phép mã JS được chèn (từ kẻ tấn công) xâm nhập vào một tập tin HTML mà Word phụ thuộc vào, sau đó được thực thi thông qua Edge Webview.

Với các quyền của sandbox, lỗ hổng này cấp quyền để thực thi JavaScript, chạy các URI mong muốn hoặc các tập lệnh từ máy chủ bên ngoài có thể được thực thi.

Chi tiết về cách khai thác lỗ hổng do các nhà nghiên cứu đến từ PKSecurity thực hiện, người dùng có thể tham khảo tại đây.

Nói một cách đơn giản, kẻ tấn công có thể giả mạo tài liệu Word có chứa một video cụ thể. Khi người dùng phát video, mã JavaScript tùy ý sẽ được thực thi. Hai lỗ hổng nguy hiểm khác trong Office trước đây, chẳng hạn như CVE-2021-40444 và CVE-2022-30190 (Folina) cũng bắt đầu bằng việc kích hoạt javascript tùy ý.

Thậm chí còn có một khả năng nguy hiểm hơn: việc kết hợp lỗ hổng này với các lỗ hổng khác có thể dẫn đến một cuộc tấn công thực thi mã từ xa (RCE) nghiêm trọng.

Microsoft đã phát hành bản vá cho lỗ hổng này, người dùng được khuyến cáo cập nhật phiên bản Office của mình càng sớm càng tốt. Ngoài ra, người dùng cũng có thể áp dụng các biện pháp tạm thời sau:

Lỗ hổng này nằm trong tab “Online Videos” - tính năng cho phép người dùng chèn video trực tuyến bên ngoài vào tài liệu của họ.

Khi người dùng cố gắng phát một trong những video bên ngoài được nhúng trong tài liệu, Microsoft Office sẽ kiểm tra để xác định xem nguồn của video có đáng tin cậy hay không (chẳng hạn như Youtube). Việc kiểm tra này được thực hiện bằng cách áp dụng biểu thức chính quy để so sánh với URL của video. Nếu nguồn được coi là đáng tin cậy, nó gửi một yêu cầu đến một máy chủ để lấy thêm thông tin chi tiết như tiêu đề và hình đại diện của video.

Máy chủ phản hồi bằng thông tin bao gồm tiêu đề, mô tả của video và thẻ iframe HTML hỗ trợ phát video. Tuy nhiên, lỗ hổng nằm ở cách máy chủ xử lý tiêu đề video. Nó được thêm vào thuộc tính “title” của thẻ iframe mà không có bất kỳ xác thực nào.

Bằng cách sử dụng dấu ngoặc kép một cách thích hợp, hacker có thể giả mạo thẻ iframe này. Chúng có thể thoải mái thêm thuộc tính onload vào thẻ iframe mà máy chủ phản hồi .

Thao tác như vậy cho phép mã JS được chèn (từ kẻ tấn công) xâm nhập vào một tập tin HTML mà Word phụ thuộc vào, sau đó được thực thi thông qua Edge Webview.

Với các quyền của sandbox, lỗ hổng này cấp quyền để thực thi JavaScript, chạy các URI mong muốn hoặc các tập lệnh từ máy chủ bên ngoài có thể được thực thi.

Chi tiết về cách khai thác lỗ hổng do các nhà nghiên cứu đến từ PKSecurity thực hiện, người dùng có thể tham khảo tại đây.

Nói một cách đơn giản, kẻ tấn công có thể giả mạo tài liệu Word có chứa một video cụ thể. Khi người dùng phát video, mã JavaScript tùy ý sẽ được thực thi. Hai lỗ hổng nguy hiểm khác trong Office trước đây, chẳng hạn như CVE-2021-40444 và CVE-2022-30190 (Folina) cũng bắt đầu bằng việc kích hoạt javascript tùy ý.

Thậm chí còn có một khả năng nguy hiểm hơn: việc kết hợp lỗ hổng này với các lỗ hổng khác có thể dẫn đến một cuộc tấn công thực thi mã từ xa (RCE) nghiêm trọng.

Microsoft đã phát hành bản vá cho lỗ hổng này, người dùng được khuyến cáo cập nhật phiên bản Office của mình càng sớm càng tốt. Ngoài ra, người dùng cũng có thể áp dụng các biện pháp tạm thời sau:

- Không mở tài liệu Word từ người gửi không xác định.

- Cẩn thận khi nhấp vào các liên kết trong email

- Tắt macro trước khi mở tài liệu Word từ một người gửi không xác định.

- Triển khai các bản cập nhật an ninh mới nhất cho Microsoft Office.

- Triển khai giải pháp bảo mật email để lọc các email độc hại.

- Hướng dẫn người dùng về sự nguy hiểm của các cuộc tấn công lừa đảo và cách tự bảo vệ mình.

Nguồn: Security Online

Chỉnh sửa lần cuối: