-

09/04/2020

-

93

-

600 bài viết

Phát hiện thêm một zero-day mới trong WinRAR

Lỗ hổng zero-day CVE-2023-38831 tồn tại trong WinRAR hiện đang bị tin tặc khai thác từ tháng 04/2023 để cài đặt mã độc.

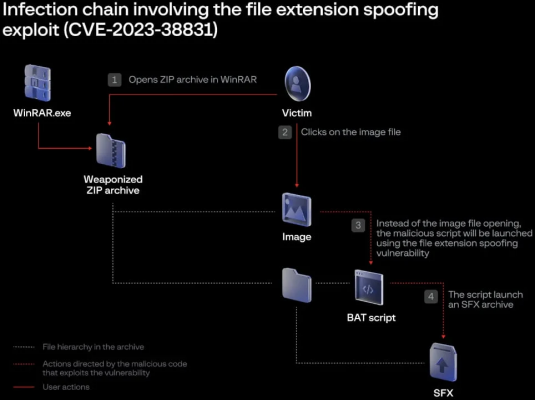

Đầu tiên, kẻ tấn công có thể tạo các tệp nén .RAR và .ZIP độc hại từ các tệp tin vô hại, chẳng hạn như ảnh dạng JPG (.jpg), tệp văn bản (.txt) hoặc tài liệu PDF (.pdf) để đánh lừa nạn nhân tải xuống.

Tiếp đó, khi nạn nhân mở tệp nén này lỗ hổng sẽ tạo ra một đoạn mã thực thi nhằm tải mã độc về để kiểm soát thiết bị.

Cụ thể, khi các nhà nghiên cứu thực nghiệm tải và mở một file nén PDF độc hại trên máy, lỗ hổng được kích hoạt bằng cách tạo các tệp nén đặc biệt với cấu trúc bị sửa đổi, khiến chức năng ShellExecute của WinRAR nhận được tham số không chính xác khi cố mở tệp giả mạo. Điều này dẫn đến việc WinRAR bỏ qua tệp vô hại, thay vào đó định vị và thực thi một tập lệnh batch hoặc CMD.

Người dùng nghĩ rằng mình đang mở một tệp an toàn nhưng thực tế chương trình lại khởi chạy một tệp chứa mã độc. Những mã độc đã được phát tán trong các chiến dịch tấn công bao gồm DarkMe, GuLoader và Remcos RAT…

Lỗ hổng được cho là đang bị lợi dụng để nhắm vào các diễn đàn giao dịch chứng khoán và tiền điện tử.

Các tệp nén độc hại đã được đăng tải trên ít nhất tám diễn đàn giao dịch công cộng, lây nhiễm sang 130 thiết bị. Hiện chưa rõ số lượng nạn nhân và tổn thất tài chính do chiến dịch này gây ra.

Đây là lỗ hổng thứ 2 của WinRAR được công bố trong vòng 1 tuần. Trước đó là CVE-2023-40477 cho phép tin tặc thực thi mã từ xa trên thiết bị mục tiêu.

Phiên bản WinRAR 6.23 được phát hành đều xử lý được cả hai lỗ hổng nói trên. Người dùng được khuyến cáo nâng cấp lên phiên bản WinRAR mới nhất càng sớm càng tốt để loại bỏ nguy cơ trở thành nạn nhân của các chiến dịch tấn công đang diễn ra.

Đầu tiên, kẻ tấn công có thể tạo các tệp nén .RAR và .ZIP độc hại từ các tệp tin vô hại, chẳng hạn như ảnh dạng JPG (.jpg), tệp văn bản (.txt) hoặc tài liệu PDF (.pdf) để đánh lừa nạn nhân tải xuống.

Tiếp đó, khi nạn nhân mở tệp nén này lỗ hổng sẽ tạo ra một đoạn mã thực thi nhằm tải mã độc về để kiểm soát thiết bị.

Cụ thể, khi các nhà nghiên cứu thực nghiệm tải và mở một file nén PDF độc hại trên máy, lỗ hổng được kích hoạt bằng cách tạo các tệp nén đặc biệt với cấu trúc bị sửa đổi, khiến chức năng ShellExecute của WinRAR nhận được tham số không chính xác khi cố mở tệp giả mạo. Điều này dẫn đến việc WinRAR bỏ qua tệp vô hại, thay vào đó định vị và thực thi một tập lệnh batch hoặc CMD.

Người dùng nghĩ rằng mình đang mở một tệp an toàn nhưng thực tế chương trình lại khởi chạy một tệp chứa mã độc. Những mã độc đã được phát tán trong các chiến dịch tấn công bao gồm DarkMe, GuLoader và Remcos RAT…

Lỗ hổng được cho là đang bị lợi dụng để nhắm vào các diễn đàn giao dịch chứng khoán và tiền điện tử.

Các tệp nén độc hại đã được đăng tải trên ít nhất tám diễn đàn giao dịch công cộng, lây nhiễm sang 130 thiết bị. Hiện chưa rõ số lượng nạn nhân và tổn thất tài chính do chiến dịch này gây ra.

Đây là lỗ hổng thứ 2 của WinRAR được công bố trong vòng 1 tuần. Trước đó là CVE-2023-40477 cho phép tin tặc thực thi mã từ xa trên thiết bị mục tiêu.

Phiên bản WinRAR 6.23 được phát hành đều xử lý được cả hai lỗ hổng nói trên. Người dùng được khuyến cáo nâng cấp lên phiên bản WinRAR mới nhất càng sớm càng tốt để loại bỏ nguy cơ trở thành nạn nhân của các chiến dịch tấn công đang diễn ra.

Nguồn: Bleeping Computer