-

09/04/2020

-

104

-

904 bài viết

Lỗ hổng Bluetooth Airoha biến tai nghe không dây thành công cụ nghe lén nguy hiểm

Bluetooth – công nghệ kết nối không dây quen thuộc đang bị hacker tận dụng khai thác để nghe lén qua tai nghe, loa, micro mà bạn không hề hay biết. Các lỗ hổng nghiêm trọng trên chip Bluetooth Airoha, khiến hàng triệu thiết bị có thể trở thành “tai nghe nghe trộm”. Mức độ nguy hiểm nằm ở chỗ, kẻ tấn công có thể kích hoạt micro và ghi âm ngay cả khi người dùng đang đeo tai nghe mà không hề nhận ra.

Các chuyên gia đã xác định ba lỗ hổng trong chip Airoha:

Những vấn đề người dùng nhất định cần lưu ý:

Các chuyên gia đã xác định ba lỗ hổng trong chip Airoha:

- CVE‑2025‑20700 (điểm CVSS 6.7): Thiếu xác thực GATT service

- CVE‑2025‑20701 (CVSS 6.7): Thiếu xác thực Bluetooth BR/EDR pairing

- CVE-2025-20702 (CVSS 7.5): Lỗ hổng trong giao thức tùy biến cho phép chiếm quyền điều khiển cao hơn

- Trong thực tế: Ảnh hưởng tới 29 mẫu thiết bị từ 10 hãng lớn như Bose, Sony, JBL, Jabra, Marshall…

- Phạm vi tấn công:

- Ghi âm đàm thoại riêng tư, thậm chí nhạy cảm.

- Rò rỉ thông tin cá nhân như danh bạ, nhật ký cuộc gọi.

- Ảnh hưởng doanh nghiệp: Có thể dùng để nghe lén các cuộc họp bí mật, lấy thông tin chiến lược.

- Mang tính nguy hiểm cao do không cần tương tác người dùng, không hiển thị pop-up cảnh báo, dễ bị bỏ qua mà vẫn hoạt động.

- Lỗ hổng nằm ở chip Airoha, thường dùng trong tai nghe không dây True Wireless.

- Có 3 lỗ hổng chính, nhưng cái nguy hiểm nhất cho nghe lén là:

- CVE-2025-20702: Hacker gửi lệnh điều khiển qua giao thức nội bộ mà không cần xác thực → chiếm quyền điều khiển thiết bị.

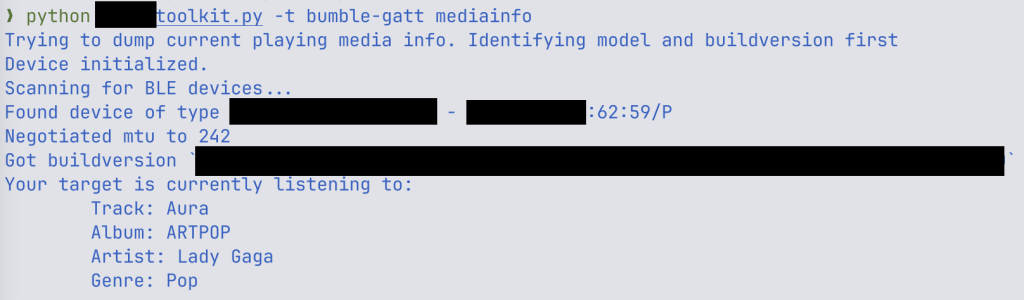

- Hacker dùng công cụ (PoC hoặc tùy chỉnh từ BlueSpy) để:

- Ghép nối (pairing) mà không cần người dùng đồng ý.

- Gửi lệnh điều khiển tai nghe chuyển sang Hands-Free Profile (HFP), giả lập một cuộc gọi hoặc mở micro thu âm.

- Trong một số trường hợp, nếu điện thoại đang ghép với tai nghe, kẻ tấn công có thể truy cập call log, số điện thoại đã gọi gần đây.

Những vấn đề người dùng nhất định cần lưu ý:

- Phổ biến: Thiết bị TWS giá rẻ đến cao cấp đều dùng Airoha SoC.

- Bluetooth vốn dễ bị tấn công qua nhiều phương thức: Bluesnarfing, Bluebugging… thêm lỗ hổng mới là HFP/GATT.

- Đã có những PoC như BlueSpy, mã khai thác thực tế từ ERNW vẫn chưa công khai rộng nhưng nguy cơ rất cao nếu bị weaponized nhanh bởi hacker.

- Sử dụng thiết bị uy tín, luôn ở chế độ bảo mật cao.

- Tắt hoặc không bật Bluetooth khi không cần dùng (đây là lớp bảo vệ đầu tiên)

- Không đặt thiết bị ở chế độ "discoverable": Chỉ nên chế độ "paired" với thiết bị tin cậy.

- Kiểm tra và cập nhật firmware tai nghe: Nếu nhà sản xuất phát hành bản vá.

- Sử dụng ứng dụng, hệ điều hành cập nhật: Nâng cấp Bluetooth stack cũng giúp giảm nguy cơ downgrade attacks.

- Phòng trong cho môi trường doanh nghiệp:

- Không dùng tai nghe Bluetooth rẻ, không rõ nguồn gốc.

- Dùng tai nghe có hỗ trợ xác thực an toàn hoặc có chứng thực bảo mật.

- Giám sát góc độ kỹ thuật:

- Kiểm tra log kết nối thiết bị, phát hiện kết nối bất thường.

- Thực hiện Pentest Bluetooth định kỳ bằng các PoC như BlueSpy hoặc Franken.

Theo Bleeping Computer

Chỉnh sửa lần cuối: